勒索軟體Medusa從2023年1月開始活動,資安業者賽門鐵克最近警告該團體這兩年帶來的威脅不斷擴大,今年1、2月的攻擊頻率更出現翻倍成長。

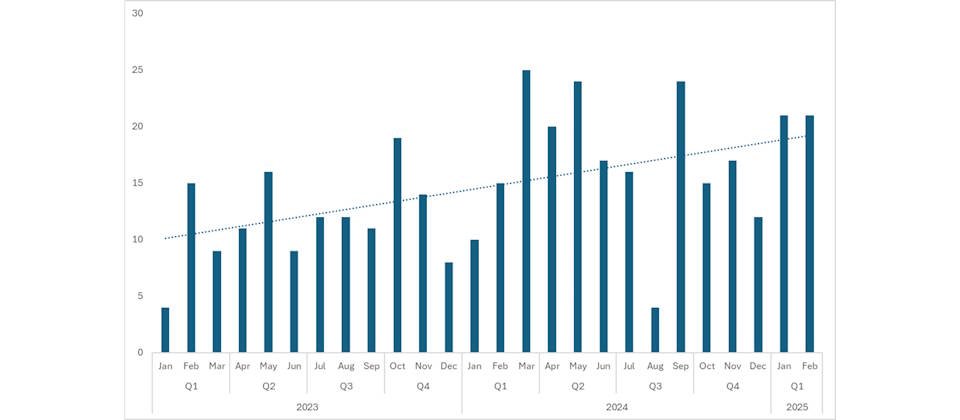

截至目前為止,Medusa聲稱已攻擊近400家企業組織,2024年比2023年增加42%,賽門鐵克的研究人員也發現駭客攻擊步調並未趨緩,以今年的頭兩個月而言,每月都有超過20家企業受害,攻擊事件數量較2024年同期近乎翻倍成長。

為何Medusa攻擊不減反增?研究人員推測,可能與惡意昭彰的LockBit、BlackCat等勒索軟體遭到執法行動掃蕩有關,使得原本網路罪犯採用其他的勒索軟體,而其中一個就是Medusa。

究竟駭客如何取得受害組織的初始入侵管道?研究人員表示無法確定,但有其他研究人員指出,有可能是針對Exchange伺服器等能透過網際網路存取的應用系統下手,利用尚未修補的漏洞得逞,或是從初始入侵管道掮客取得外流的帳密資料來達到目的。

一旦駭客取得受害組織網路環境的存取權限,通常會利用SimpleHelp、AnyDesk等遠端管理工具,下載驅動程式並進行後續的活動。除此之外,研究人員也看到駭客使用名為Mesh Agent的遠端存取工具犯案,並指出駭客利用這款工具有越來越頻繁的現象。

而前述提及的驅動程式下載,其實是為了包裝與掩蓋他們的攻擊程式,駭客主要將這些檔案用於自帶驅動程式攻擊(BYOVD),並搭配名為PDQ Deploy的遠端存取工具進行,研究人員指出,這是識別Medusa攻擊的其中一項主要特徵。

資料來源:iThome